Exemplo De Política Da Segurança Da Informação – Portal Gsti: Embarque conosco numa jornada crucial para a proteção dos dados e da integridade do Portal Gsti. A segurança da informação não é apenas um conjunto de regras, mas um escudo imprescindível, protegendo a confidencialidade, a integridade e a disponibilidade das informações vitais que circulam neste ambiente digital. Exploraremos os pilares fundamentais de uma política robusta, desde a definição de acessos e responsabilidades até a gestão de riscos e a conformidade com as leis vigentes.

Prepare-se para fortalecer a segurança do Portal Gsti e construir um futuro digital mais seguro e confiável.

Este documento guia você através da criação e implementação de uma política de segurança da informação eficaz para o Portal Gsti. Abordaremos os componentes essenciais, incluindo o acesso a sistemas, o uso aceitável dos recursos, a segurança física, o gerenciamento de riscos, a implementação, a manutenção, a conformidade com a legislação e a proteção de dados pessoais. Cada etapa é crucial para garantir a segurança contínua e a proteção dos valiosos ativos de informação do Portal.

Componentes Essenciais de uma Política de Segurança da Informação (Portal GSTI)

Uma política de segurança da informação robusta é o alicerce da proteção dos dados e sistemas do Portal GSTI. Ela define as regras, responsabilidades e procedimentos necessários para garantir a confidencialidade, integridade e disponibilidade da informação, protegendo-a de ameaças internas e externas. Esta política, portanto, não é um mero documento, mas sim um guia vital para a operação segura e eficiente do Portal.

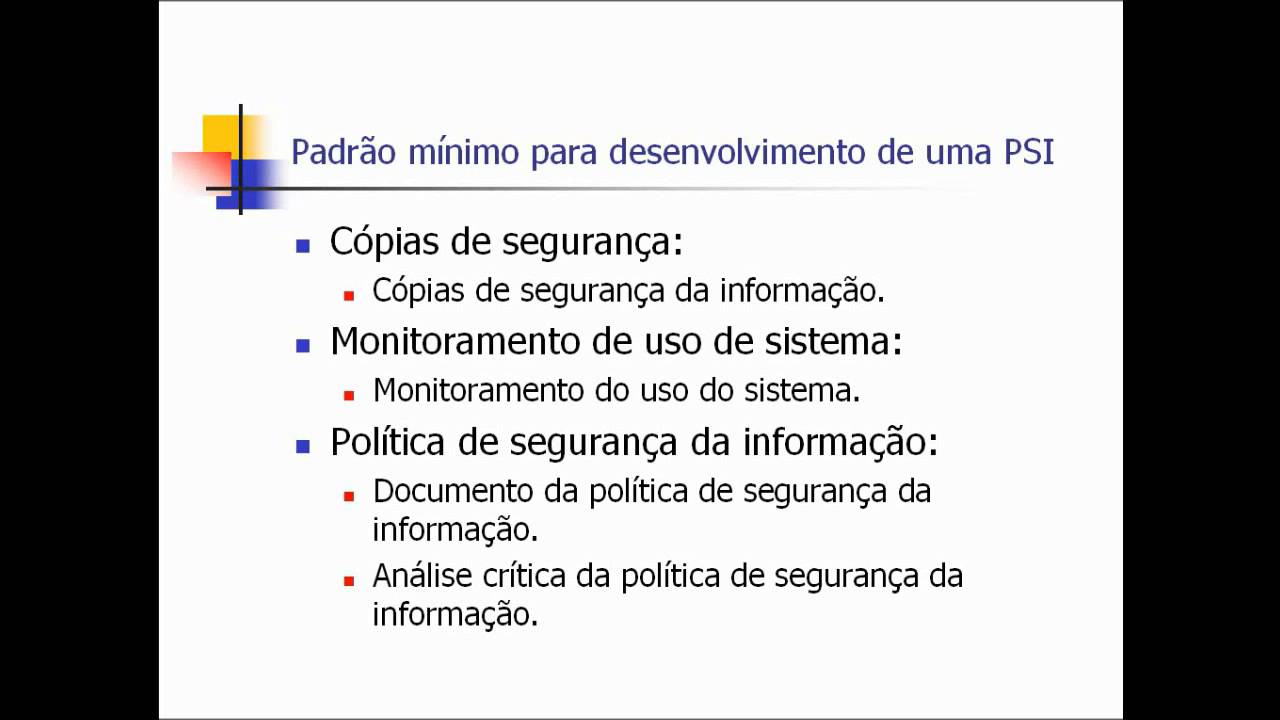

Elementos Fundamentais da Política de Segurança da Informação

A construção de uma política eficaz requer a inclusão de elementos cruciais, assegurando uma abordagem abrangente e integrada à segurança. A seguir, apresentamos os componentes essenciais, ilustrados por exemplos práticos aplicáveis ao contexto do Portal GSTI.

| Componente | Descrição | Exemplo (Portal GSTI) | Responsabilidades |

|---|---|---|---|

| Acesso a Sistemas | Define as regras para acesso aos sistemas e dados do Portal GSTI, incluindo autenticação, autorização e controle de acesso. | Utilizar senhas fortes e únicas, com alteração periódica; implementar autenticação multifator para acesso remoto; definir perfis de acesso com base na necessidade de cada usuário. | Usuários, Administrador de Sistemas, TI |

| Uso Aceitável de Recursos | Estabelece as normas de uso dos recursos tecnológicos do Portal GSTI, incluindo computadores, internet, softwares e e-mails. | Proibir o download de arquivos de fontes não confiáveis; impedir o acesso a sites impróprios; definir limites para o uso da internet para fins pessoais; proibir o uso de recursos da empresa para atividades ilegais. | Usuários, TI, Gerência |

| Responsabilidades dos Funcionários | Determina as responsabilidades de cada funcionário em relação à segurança da informação, incluindo a obrigação de reportar incidentes e cumprir as políticas. | Cada funcionário é responsável por proteger suas credenciais de acesso; reportar imediatamente qualquer suspeita de violação de segurança; participar de treinamentos de segurança regularmente. | Todos os funcionários, Gerência, RH |

| Gestão de Incidentes | Define os procedimentos para lidar com incidentes de segurança, incluindo a detecção, resposta e recuperação. | Criar um plano de resposta a incidentes com procedimentos claros; designar um time de resposta a incidentes; manter registros detalhados de todos os incidentes. | TI, Segurança da Informação, Gerência |

Medidas de Segurança Física (Portal GSTI)

A segurança física é crucial para a proteção dos ativos do Portal GSTI, complementando as medidas de segurança lógica. A negligência neste aspecto pode comprometer a integridade de todo o sistema.

- Controle de acesso físico às instalações, com uso de crachás e sistemas de vigilância por câmeras.

- Proteção contra incêndio, com detectores de fumaça e sprinklers, além de planos de evacuação regulares.

- Segurança perimetral, com muros, cercas e sistemas de alarme para prevenir acessos não autorizados.

- Controle de acesso a equipamentos críticos, com armários trancados e sistemas de monitoramento.

- Procedimentos para visitantes, incluindo registro e acompanhamento durante a visita.

Gerenciamento de Riscos (Portal GSTI)

A identificação, avaliação e tratamento de riscos são vitais para a mitigação de ameaças potenciais ao Portal GSTI. Uma análise sistemática permite a priorização de ações e a alocação eficiente de recursos.

Exemplo de Risco: Ataques de phishing.

Medida Mitigadora: Treinamento regular dos funcionários sobre como identificar e evitar e-mails fraudulentos, além da implementação de filtros anti-phishing.

Exemplo de Risco: Falha de hardware.

Medida Mitigadora: Manutenção preventiva regular dos equipamentos, backups regulares e redundância de sistemas críticos.

Exemplo de Risco: Vazamento de dados.

Medida Mitigadora: Implementação de criptografia de dados, controle de acesso rigoroso e monitoramento contínuo da atividade do sistema.

Implementação e Manutenção da Política de Segurança da Informação (Portal GSTI): Exemplo De Política Da Segurança Da Informação – Portal Gsti

A implementação eficaz de uma Política de Segurança da Informação é a espinha dorsal da proteção dos dados e sistemas do Portal GSTI. Não se trata apenas de criar um documento; é sobre transformar princípios abstratos em ações concretas, garantindo a segurança contínua e a adaptação às mudanças constantes do cenário digital. Este processo requer planejamento cuidadoso, comunicação transparente e um compromisso inabalável de todos os envolvidos.

Processo de Implementação da Política

A implementação da política de segurança da informação do Portal GSTI envolve uma série de etapas cruciais, desde a conscientização dos funcionários até a monitorização contínua do sistema. Cada etapa contribui para a construção de uma fortaleza digital robusta e confiável. A seguir, apresentamos um detalhamento dessas etapas, organizadas para facilitar a compreensão e a execução.

| Etapa | Ação | Responsável | Prazo |

|---|---|---|---|

| 1. Treinamento e Conscientização | Workshops, treinamentos online e materiais informativos sobre a política de segurança, incluindo simulações de ataques e cenários práticos. | Departamento de RH e TI | Dentro dos primeiros 3 meses da implementação da política. |

| 2. Comunicação Interna | Divulgação da política através de canais internos (e-mail, intranet, reuniões) e feedback constante para garantir o entendimento e o comprometimento de todos. | Departamento de Comunicação Interna e TI | Contínuo, com atualizações regulares. |

| 3. Implementação de Controles de Segurança | Configuração de firewalls, antivírus, sistemas de detecção de intrusão, controle de acesso e outros mecanismos de segurança, de acordo com as diretrizes da política. | Departamento de TI | Dentro dos 6 meses da implementação da política, com revisões periódicas. |

| 4. Monitoramento e Auditoria | Monitoramento contínuo dos sistemas para detectar vulnerabilidades e atividades suspeitas, além de auditorias regulares para garantir a conformidade com a política. | Departamento de TI e Auditoria Interna | Monitoramento contínuo, auditorias semestrais. |

Revisão e Atualização Periódica da Política

A dinâmica do ambiente digital exige que a política de segurança da informação seja um documento vivo, adaptável às mudanças tecnológicas e às novas ameaças. A revisão e atualização periódica são essenciais para garantir a sua eficácia contínua.

- Revisão anual da política, considerando as novas tecnologias, ameaças emergentes e mudanças nas regulamentações.

- Implementação de um sistema de feedback para coletar sugestões e relatórios de incidentes, alimentando o processo de revisão.

- Atualização da documentação e treinamentos sempre que houver modificações na política ou nos sistemas de segurança.

- Utilização de ferramentas de gestão de vulnerabilidades para identificar e corrigir falhas de segurança.

- Conformidade com as melhores práticas de segurança da informação e com as legislações aplicáveis (LGPD, por exemplo).

Gestão de Incidentes de Segurança

A ocorrência de incidentes de segurança é inevitável. A chave para minimizar os danos é ter um plano de resposta bem definido e treinado. Este plano deve incluir procedimentos claros e objetivos para a detecção, resposta e recuperação de incidentes, assegurando a continuidade dos negócios e a proteção dos dados. O fluxograma a seguir ilustra o processo:

Fluxograma de Gestão de Incidentes:

1. Detecção do Incidente: Um sistema de monitoramento detecta uma atividade suspeita (ex: tentativa de acesso não autorizado, falha de sistema).

2. Análise do Incidente: A equipe de segurança analisa a natureza e a gravidade do incidente.

3. Resposta ao Incidente: A equipe implementa ações imediatas para conter o incidente (ex: bloqueio de acesso, isolamento do sistema afetado).

4. Investigação: Investigação completa para determinar a causa raiz do incidente e as medidas necessárias para prevenção futura.

5. Recuperação: Restauração dos sistemas e dados afetados ao seu estado normal de funcionamento.

6. Comunicação: Comunicação transparente e tempestiva com as partes interessadas (usuários, administração, autoridades reguladoras, se necessário).

7. Documentação: Registros detalhados do incidente, incluindo as ações tomadas, os resultados e as lições aprendidas.

8. Prevenção: Implementação de medidas corretivas para evitar a recorrência do incidente.

Conformidade e Legislação (Portal GSTI)

A segurança da informação no Portal GSTI não se limita a práticas internas; ela se estende a um compromisso inabalável com a conformidade legal e regulatória. Alicerçar nossa segurança em bases sólidas de legalidade é crucial para a proteção dos dados, a manutenção da confiança e a prevenção de riscos. Esta seção detalha as leis e regulamentações relevantes, comparando-as com as melhores práticas e apresentando uma seção de nossa política dedicada à proteção de dados pessoais.

Legislação e Itens da Política de Segurança da Informação

A tabela a seguir demonstra a relação entre a legislação aplicável e os itens específicos da política de segurança da informação do Portal GSTI. A interdependência entre conformidade e segurança é fundamental para garantir a integridade do sistema e a proteção dos dados.

| Legislação | Item da Política de Segurança da Informação | Descrição da Conformidade | Exemplo de Implementação |

|---|---|---|---|

| LGPD (Lei Geral de Proteção de Dados Pessoais – Lei nº 13.709/2018) | Proteção de Dados Pessoais | Garantia do tratamento lícito, leal e transparente dos dados pessoais, conforme princípios da LGPD. | Implementação de medidas de segurança para prevenir vazamentos, acesso não autorizado e uso indevido de dados. |

| Marco Civil da Internet (Lei nº 12.965/2014) | Segurança da Informação e Privacidade na Internet | Cumprimento das obrigações de segurança e transparência na coleta, armazenamento e uso de dados online. | Utilização de protocolos de segurança HTTPS, monitoramento de acessos e registro de atividades. |

| Lei de Crimes Cibernéticos (Lei nº 12.737/2012) | Gestão de Incidentes de Segurança | Estabelecimento de procedimentos para detecção, resposta e recuperação de incidentes de segurança, incluindo notificação de autoridades competentes quando necessário. | Plano de resposta a incidentes com definição de papéis e responsabilidades, testes regulares e documentação. |

| Normas ISO 27001 e 27002 | Sistema de Gestão da Segurança da Informação (SGSI) | Implementação de um SGSI baseado nas melhores práticas internacionais, assegurando a confidencialidade, integridade e disponibilidade da informação. | Implementação de controles de acesso, criptografia de dados, backups regulares e planos de contingência. |

Melhores Práticas vs. Exigências Legais

As melhores práticas de segurança da informação complementam e, muitas vezes, superam as exigências legais mínimas. A adoção de práticas avançadas demonstra um compromisso proativo com a segurança e minimiza riscos potenciais.

- Autenticação Multifator: Embora não explicitamente exigida em todas as legislações, a autenticação multifator representa uma medida preventiva crucial contra acessos não autorizados, alinhada com as melhores práticas de segurança.

- Monitoramento Contínuo: O monitoramento constante de sistemas e atividades, buscando anomalias e potenciais ameaças, excede as exigências legais mínimas, oferecendo uma camada adicional de proteção.

- Treinamento de Segurança: A legislação pode exigir o treinamento em segurança, mas a frequência e o escopo desse treinamento podem ser ampliados para incluir as melhores práticas e cenários de ameaças emergentes.

- Gestão de Vulnerabilidades: A identificação e correção proativas de vulnerabilidades em sistemas e aplicações ultrapassam a simples conformidade, minimizando riscos antes que eles possam ser explorados.

Proteção de Dados Pessoais, Exemplo De Política Da Segurança Da Informação – Portal Gsti

A proteção de dados pessoais é um pilar fundamental da política de segurança da informação do Portal GSTI. Cumprimos rigorosamente a LGPD e as melhores práticas internacionais para garantir a privacidade e a segurança das informações dos indivíduos.

Todos os funcionários são responsáveis por tratar os dados pessoais com a máxima confidencialidade e integridade, seguindo as diretrizes estabelecidas nesta política e a legislação vigente. Qualquer violação deve ser imediatamente relatada ao responsável pela segurança da informação.

O acesso a dados pessoais é estritamente controlado e limitado apenas aos indivíduos que necessitam dessas informações para o desempenho de suas funções. O acesso não autorizado é monitorado e investigado.

A coleta, o armazenamento e o uso de dados pessoais devem ser transparentes e justificados, com informações claras sobre a finalidade do tratamento.